Viry existují - zkušenosti z praxe

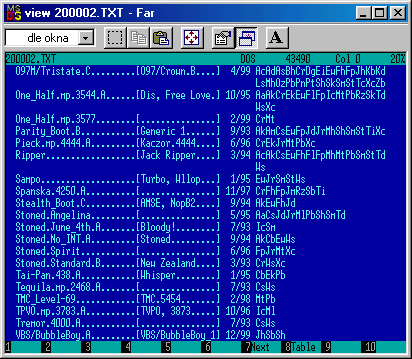

1. PC Viruses in the Wild

Na začátek bych rád řekl, s jakými viry se vůbec v praxi můžeme setkat. Hodně může napovědět například seznam "PC Viruses in the Wild", který obsahuje takzvané In-the-Wild viry. Pojem In-the-Wild, což v češtině znamená "v divočině" označuje viry, které jsou v praxi nejvíce rozšířené. Tento seznam je vlastně souhrnem hlášení z celého světa. Českou Republiku zastupuje Pavel Baudiš (Alwil) a pokud se v seznamu vyskytuje i virus, u jehož názvu jsou uvedeny písmena "Pb", je zřejmé, že se tento virus vyskytuje i na území ČR. Seznam In-the-Wild vychází každý měsíc a často se stává základem pro srovnávací testy antivirů, které provádí například časopis Virus Bulletin.

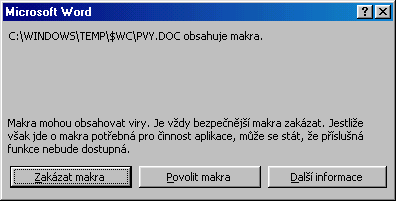

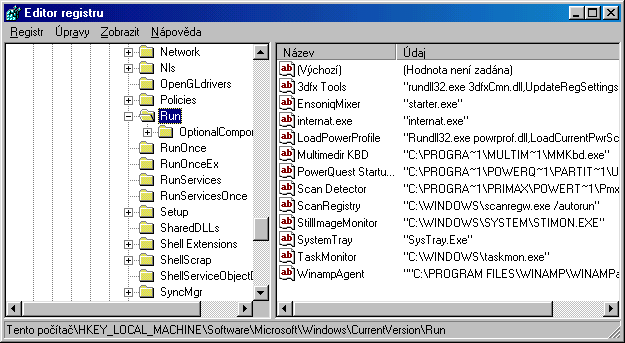

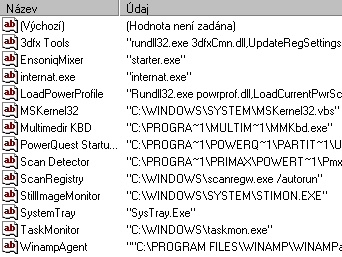

Kousek seznamu "PC Viruses in the Wild".

Již ze zmiňovaného seznamu je zřejmé, že nejrozšířenější jsou makroviry a to nejčastěji pro aplikaci Microsoft Word 97 či Word 2000. Méně rozšířenou skupinou jsou souborové viry pro Windows 95, 98, NT či 2000. Patří sem i červi, které se šíří prostřednictvím emailů. Červa však nelze v tomto případě označovat jako virus, ale spíše jako "křížence" trojského koně a viru. Do postupně mizející skupiny virů patří především ty, které jsou určeny pro operační systém DOS.

2. Makroviry

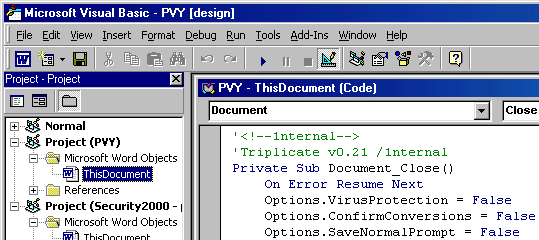

Nejprve bych se důkladněji věnoval makrovirům. Většina produktů kancelářského balíku Microsoft Office obsahují takzvanou "antivirovou ochranu maker" (verze 97), či "zabezpečení" (verze 2000). I když se názvy odlišují, v obou případech jde o stejnou věc. Tato vymoženost umožňuje zablokovat aktivaci případných maker v otevíraném dokumentu a zabránit tak i případné aktivaci makroviru (makrovirus je jak známo složen právě z takových maker).

V MS Office 97 má ochrana pouze dvě polohy:

Vypnuto - uživatel není o existenci maker vůbec informován - jsou automaticky spuštěna.

Zapnuto - uživatel musí vždy rozhodnout, zda případná makra zakáže, či je provede.

V MS Office 2000 má zabezpečení tři stupně:

Vysoké - automaticky je zakázáno spouštění všech maker. Uživatel se nemůže ani nijak jinak rozhodnout.

Střední - ekvivalentní k poloze Zapnuto v MS Office 97.

Nízká - ekvivalentní k poloze Vypnuto v MS Office 97.

V MS Office 97 i 2000 je ochrana standardně nastavena na maximum a tak není makrovirus prakticky vůbec schopen se v tomto prostředí šířit. Až po zásahu uživatele do nastavení, má makrovirus větší šance. Pokud je ochrana MS Office 2000 nastavena v poloze Střední, stačí již jedno zaváhání uživatele a makrovirus se v systému pohodlně "usadí". Většina makrovirů navíc tuto ochranu vypíná, např. vhodnou modifikací registrů Windows, či přímo zásahem do nastavení programu.

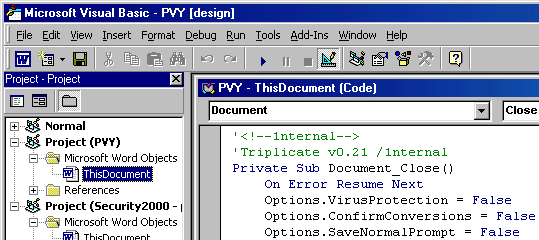

Pokus o otevření dokumentu, který obsahuje makra (MS Office 2000 - Zabezpečení: střední).

Makroviry pro Word 97 toho můžou například dosáhnout následujícími příkazy:

Options.VirusProtection = False

System.PrivateProfileString("", "HKEY_CURRENT_USER\Software\Microsoft\Office\8.0\Word\Options", "EnableMacroVirusProtection") = "0"

Kromě toho se makrovirus většinou po aktivaci snaží trvale usídlit v systému. K tomu mu poslouží globální šablona NORMAL.DOT, která se automaticky spouští po startu Wordu. V případě Excelu stačí infikovaný list uložit do adresáře XLStart, který se nejčastěji vyskytuje v C:\Program Files\Microsoft Office\Office\.

2.1. Příznaky napadení makrovirem

Jaké jsou příznaky napadení makrovirem ? Třeba právě vypnutá ochrana maker (pokud ji nevypnul uživatel záměrně). Pokud tomu tak je, doporučuji:

Antivirovou ochranu maker opět zapnout, či nastavit na nejvyšší úroveň.

Vypnout a opět aktivovat postiženou aplikaci (Word, Excel).

Znovu se podívat na nastavení ochrany maker.

Pokud je opět vypnutá, za vším stojí s největší pravděpodobností makrovirus a je dobré pokračovat následovně:

Smazat globální šablonu NORMAL.DOT v případě Wordu, či vyprázdnit adresář XLStart v případě Excelu.

Spustit Word, Excel - podle situace.

Antivirovou ochranu maker opět aktivovat.

V případě, že se u libovolného otevíraného dokumentu zobrazí dialog informující o existenci maker, zvolit "zakázat makra" a dokument uložit ve formátu RTF (tj. menu Soubor/Uložit jako…/ - typ souboru: RTF).

Převodem do formátu RTF jsou odstraněna veškerá makra z dokumentu, tedy i případná makra viru.

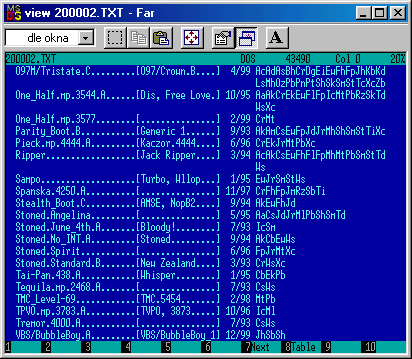

Většina dnešních makrovirů využívá techniku "Class", díky níž ukládají svoje tělo do modulu ThisDocument (Word 97/2000) či ThisWorkBook (Excel 97/2000). To má za následek, že makra viru nejsou vidět v menu Nástroje/Makro. Tělo takového makroviru lze snadno odhalit přes menu Nástroje/Makro/Editor jazyka Visual Basic, kde stačí "poklepat" myší na objekt ThisDocument popřípadě ThisWorkBook.

Ukázka jednoho z makrovirů řady Class - O97M/Triplicate v objektu ThisDocument.

3. Červi - Internet Worms

Počítačový červ je vlastně "křížencem" viru a trojského koně. Po viru zdědil replikační schopnosti a od trojského koně schopnost obejít se bez hostitele - červ tak není připojen k žádnému původnímu souboru.

Červi se, jak známo, šíří prostřednictvím emailových zpráv, ke kterým jsou nejčastěji připojeny ve formě souboru, v několika málo případech jsou vnořeny přímo ve zprávě - ve formě VBSkriptu. V tomto případě je nutné, aby emailový klient podporoval příjem v HTML formátu.

V dnešní době lze rozdělit červi například následovně:

Červi nezávislé na použitém poštovním klientu.

Červi závislé na použitém poštovním klientu.

První skupinu zastupuje například červ Haiku, který kromě skládání veršů hledá emailové adresy dalších obětí v některých souborech po celém disku. Na získané emailové adresy pak hromadně, za účasti SMTP protokolu, odesílá svoje kopie (tj. soubor haiku.exe, který tvoří attachment - přílohu emailové zprávy). Červ Happy99 (alias Ska) pro změnu modifikuje soubor WSOCK32.DLL tak, aby se při volání služeb Connect a Send aktivoval kód červa, který připojí svoje tělo k odesílanému emailu.

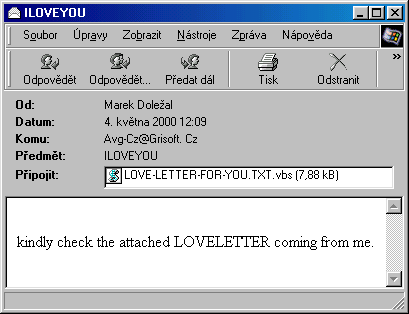

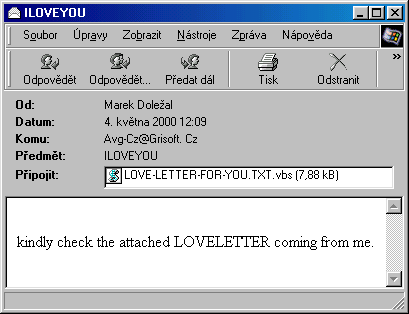

Do druhé skupiny pak patří především všechny typy makrovirů, které jsou založeny na principech makroviru W97M/Melissa. Některé antiviry přidávají na konec takových makrovirů označení @mm. Patří sem i VBS/LoveLetter (I_Love_You).

Tyto lidské výplody jsou závislé především na klientu MS Outlook, který je součástí kancelářského balíku MS Office 97, 2000. Majitelé "odlehčeného" Outlooku, tj. Outlooku Express, mohou zůstat v klidu. Nebudou šířit infekci na další počítače, o infekci vlastního počítače však přijít nemusí, záleží, zda přílohu spustí, či ne.

MS Outlook Express 5 a setkání s červem VBS/LoveLetter.

Jak už bylo řečeno, červi se nacházejí v souboru samostatně a nepotřebují žádného hostitele. Antivirové programy tak ve většině případů mažou všechny soubory, které si červ pro svůj chod v systému vytvořil. Nevracejí však do původního stavu registry Windows, popřípadě soubory, které červ zmodifikoval tak, aby si zajistil včasnou aktivaci po každém startu operačního systému Windows.

Většina červů si zajistí automatické spuštění nejčastěji:

pomoci modifikace registrů.

pomoci modifikace souboru WIN.INI nebo SYSTEM.INI (v adresáři s instalací Windows).

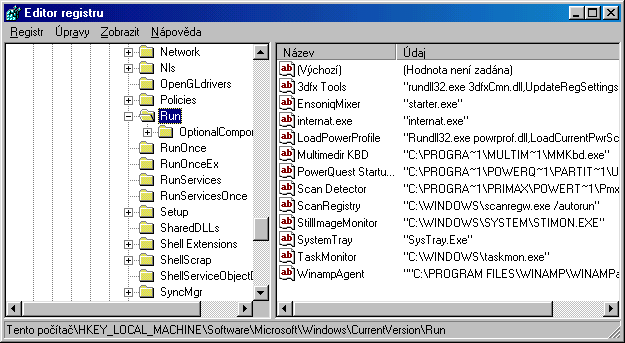

K chaosu, kterému se říká "registry", lze přistoupit například pomoci příkazu regedit. Červi mají v oblibě především klíč:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

V něm vytvářejí nové položky s údaji obsahující cestu k souboru, který se pak při každém startu Windows aktivuje. Mezi další využívané klíče patří především:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

V souboru WIN.INI je občas pod útokem červa řádek RUN= v sekci [WINDOWS].

Podobně je na tom může být i sekce [BOOT] s řádkem SHELL= v souboru SYSTEM.INI. Za sekvencí znaků RUN= se zpravidla nic nenachází. Pokud ano, může to být známka toho, že na počítači je / byl červ. Nemusí se však vždy jednat o červa, občas tyto možnosti využívají i některé užitečné programy.

Za řádkem SHELL= se pak běžně vyskytuje pouze příkaz EXPLORER.EXE.

3.1. Jak se zbavit případného červa

Ještě před tím, než se antivirem odmažou infikované soubory, doporučuji odstranit škody v registrech, popřípadě ve WIN.INI či SYSTEM.INI. Tento postup je někdy nutné dodržet. V případě červa PrettyPark se totiž může stát, že díky špatnému postupu, nebude spuštění programu regedit, který je východiskem ze situace, možné. Taky je nutné zjistit, co že to máme z registrů vůbec odstranit. Posloužit můžou některé "Virové encyklopedie", kterých je ve světě Internetu hned několik desítek ( www.viruslist.com, www.sarc.com ). Detailní popisy, i když ne v takovém množství lze najít i v češtině - www.viry.cz, www.asw.cz, www.grisoft.cz.

Dalším krokem je záloha stávajících registrů. Je dobré zálohovat soubory C:\WINDOWS\SYSTEM.DAT a C:\WINDOWS\USER.DAT, které se pak budou hodit v případě nezdaru.

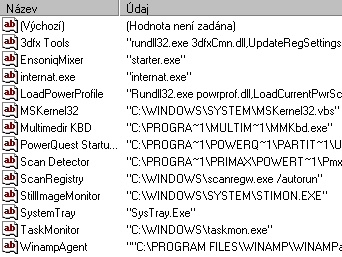

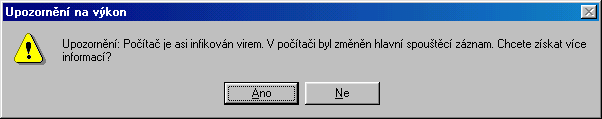

Jeden z životně důležitých klíčů v registrech. Stav před infekcí červem VBS/LoveLetter.

A stav po infekci. V klíči přibyl řádek MSKernel32 - za jeho vznikem stojí červ VBS/LoveLetter.

V případě infekce červem VBS/LoveLetter.A, lze dále postupovat například následovně:

spustit utilitu regedit (menu Start/Spustit).

dostat se v levé části okna až do větve / klíče: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

(v řadě případů stačí pouze 6x správně poklepat levé tlačítko myši).

v pravé části okna označit kliknutím myši řádek MSKernel32, kde sloupec "údaj" ukazuje na soubor MSKernel32.VBS.

tlačítkem DEL tento vybraný řádek odstranit.

Podobný postup je nutné zopakovat i v klíči:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices\

Zde je nutné odstranit řádek s názvem Win32DLL, který ukazuje (sloupec "údaj") na soubor Win32DLL.VBS.

Po modifikaci registrů, popř. souborů WIN.INI, SYSTEM.INI (platí i pro drtivou většinu červů) je vhodné celý systém Windows restartovat a pak již antivirem odstranit všechny soubory, které si s sebou červ přinesl.

4. Souborové a další viry

4.1. Viry pro DOS pod Windows

Výskyt virů, které jsou napsány pro operační systém MS DOS již není v této době příliš běžný. Prsty v tom má především operační systém MS Windows 9x/NT. Viry, které jsou napsány pro operační systém MS-DOS, se mohou pod MS Windows 9x/NT chovat následovně:

fungují korektně, Windows jim nevadí.

fungují jen "na půl". Něco, co by měli dělat, nedělají.

nefungují vůbec.

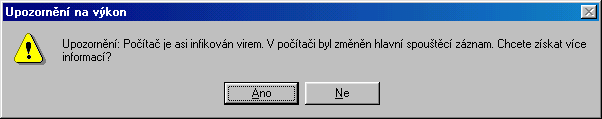

K první jmenované skupině není prakticky co dodávat. Všechny DOS viry pod Windows samozřejmě mají svá omezení. Dokáží se šířit jen v "DOSovském okně", ve kterém běží nějaká aplikace pro DOS. Typickým příkladem může být souborový manažer M602. Společně s uzavřením okna končí i život viru. Důležité je poznamenat, že souborový virus pro MS DOS se šíří pouze v rámci jednoho DOS okna, ve kterém byl aktivován. Pokud je souborový virus spuštěn přes nějakou aplikaci typu "Průzkumník" (Explorer), nemá šanci. O něco větší šance má souborový virus, který se stačí zavést dříve, než samotný operační systém Windows. To si může zajistit například napadením souboru WIN.COM. Pokud se tak stane, dokáže se takový virus šířit v jakémkoliv "DOSovském okně". Má to však i jednu nevýhodu. Monstrum, jakým je Windows, totiž kvůli tomuto "drobečku" - viru, musí naběhnout v daleko pomalejším režimu, který vyhovuje viru. Windows 95 na tento fakt dokonce vůbec neupozorní. Windows 98 už ano:

Po stisknutí tlačítka ANO se zobrazí trošku detailnější informace:

K zmiňovanému problému samozřejmě dochází pouze v případě, že se jedná o paměťově rezidentní souborový virus pro DOS, či boot virus, který je vždy paměťově rezidentní.

Další skupinou jsou viry, které pracují "na půl". Do této skupiny patří například klasický virus OneHalf.3544, který pod operačním systémem MS DOS napadá soubory pouze na disketách. Na pevném disku se zajímá pouze o jeho zaváděcí sektor. V případě, že je nedostupný, napadá soubory i na disku. To je i případ Windows. OneHalf tedy pod Windows napadá pouze soubory - zaváděcí sektor pevného disku je nepřístupný.

Poslední jmenovaná skupina virů to řeší s Windows rychle a rázně. Po spuštění takového viru obdržíme ihned zprávu o chybě v chodu programu.

DOS viry doporučuji odstraňovat pomocí "bootovací" diskety, která by měla kromě základních nástrojů (FORMAT, FDISK atd.) obsahovat i antivirový program.

4.2. Win32 viry aneb viry přímo pro Windows

První Win32 viry se začaly objevovat až s příchodem Windows 95. Za těch několik let posbíraly řadu věcí od svých starších "bratříčků" pro operační systém MS DOS. Dodnes však platí, že drtivou většinu Win32 virů lze odstraňovat v režimu MS-DOS (menu Start/Vypnout/Restartovat v režimu MS-DOS). Nejlepší je samozřejmě použít "bootovací" disketu, či dokonce "bootovací" cédéčko.

5. "Igiho stránka o virech" - www.viry.cz

"Igiho stránka o virech" je jedna z nejrozsáhlejších webových stránek na českém Internetu, která se zabývá problémem počítačových virů. Stránka existuje již více než dva roky a za tu dobu se toho hodně změnilo. Původně se jednalo o ne příliš často aktualizovanou webovou stránku. Důvod byl jednoduchý, neměl jsem modem.

Dnes ho již mám a tak mohu reagovat na virové, ale i ostatní novinky prakticky okamžitě. Jistou brzdou jsou však telefonní poplatky Českého Telecomu. Jako jediný člověk, který na "Igiho stránce o virech" pracuje, musím tomuto koníčku věnovat hodně času. Na existenci stránky mají zásluhu i její čtenáři, kteří mě svou návštěvou utvrzují v domnění, že celou tu práci nedělám jen pro sebe. Je opravdu příjemný pohled na statistiky návštěvnosti obzvláště v době, kdy "řádí" nějaký rozšířený virus (Win95/CIH, VBS/Loveletter, W97M/Melissa apod.). Na existenci má významný podíl i služba www.woko.cz, díky níž jsem u všeho včas.

"Igiho stránka o virech" v dnešní době nabízí:

aktuální novinky o virech/antivirech.

knihu o virech - elektronické informace o všem, co se virů / antivirů týče.

popisy nejrozšířenějších virů.

recenze antivirových programů - tak, jak je vidím já.

rozhovory s antivirovými experty, ale i s lidmi, kteří viry píšou. V ČR existují tři lidé, kteří aktivně píšou viry - Benny, Prizzy, Mort. Nutno podotknout, že některé jejich viry vynikají i v celosvětovém měřítku.

rozsáhlou sbírku univerzálních antivirů.

výsledky srovnávacích testů, jinak prakticky nedostupného časopisu Virus Bulletin.